Название: Программирование на паскале 2

Вид работы: реферат

Рубрика: Информатика

Размер файла: 541.03 Kb

Скачать файл: referat.me-132559.docx

Краткое описание работы: Санкт-Петербургский государственный университет аэрокосмического приборостроения Кафедра № 35 Отчет по вычислительной практике Проверила Коренева Е.А.

Программирование на паскале 2

Санкт-Петербургский государственный

университет аэрокосмического приборостроения

Кафедра № 35

Отчет

по

вычислительной практике

Проверила |

Коренева Е.А. |

Выполнил студент гр. 3551 |

Чёрный А.С. |

Спб,

2006г.

1. Содержание

1. Содержание……………………………………………………………………………………………………………………2

2. Постановка задачи…………………………………………………………………………………………………3

3. Формализация задачи……………………………………………………………………………………………3

4. Алгоритм программы

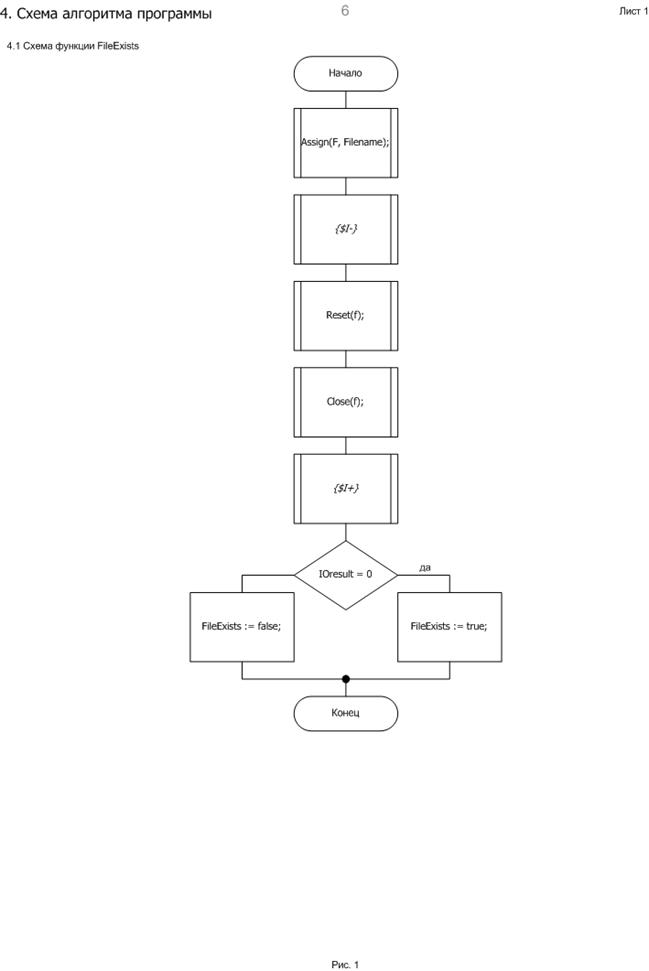

Алгоритм функции FileExists……………………………………………………………………6

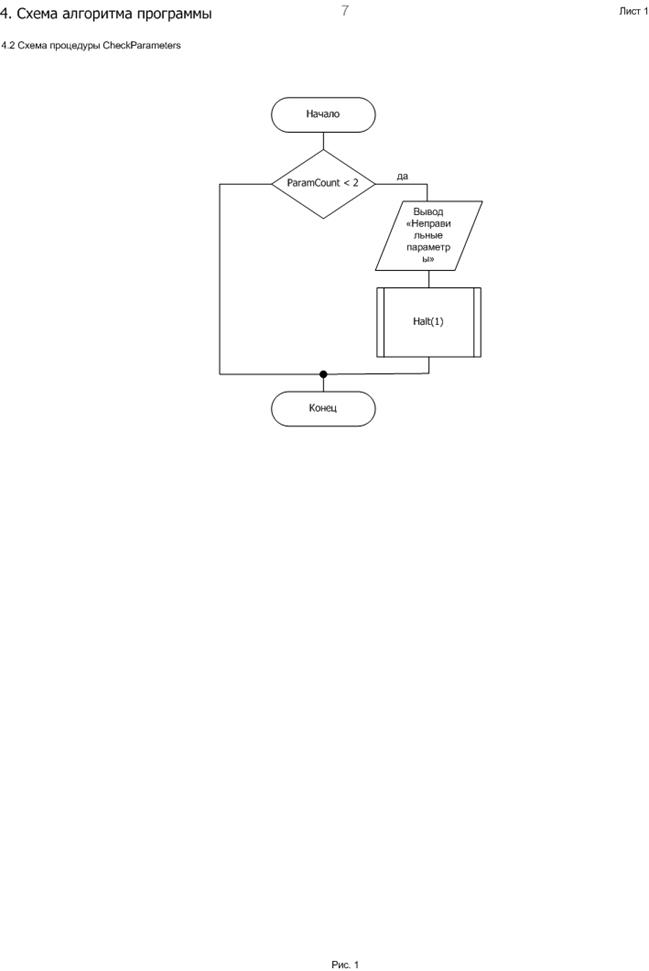

Алгоритм процедуры CheckParameters…………………………………………………7

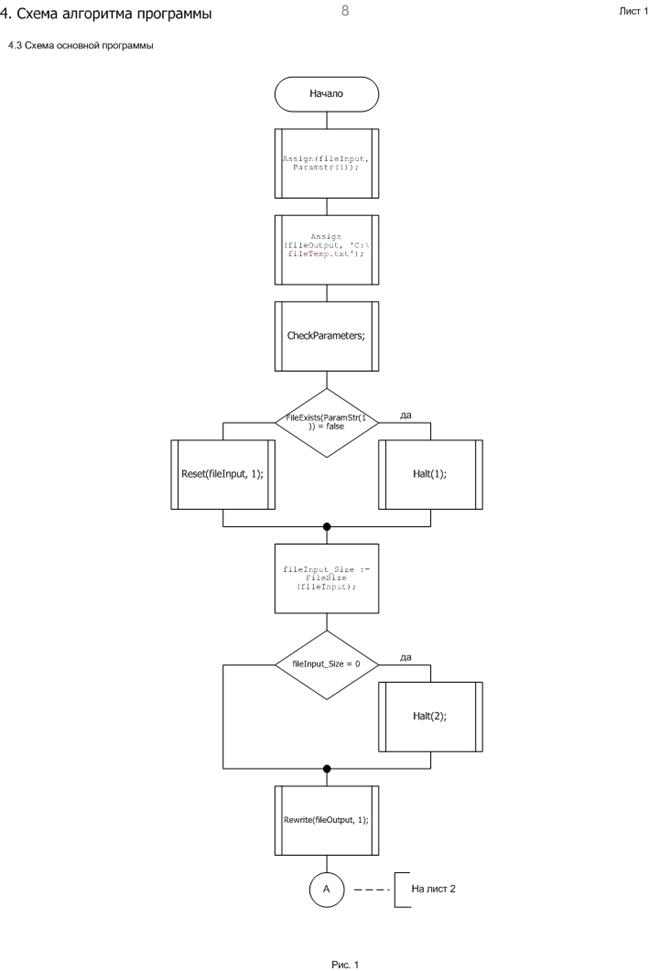

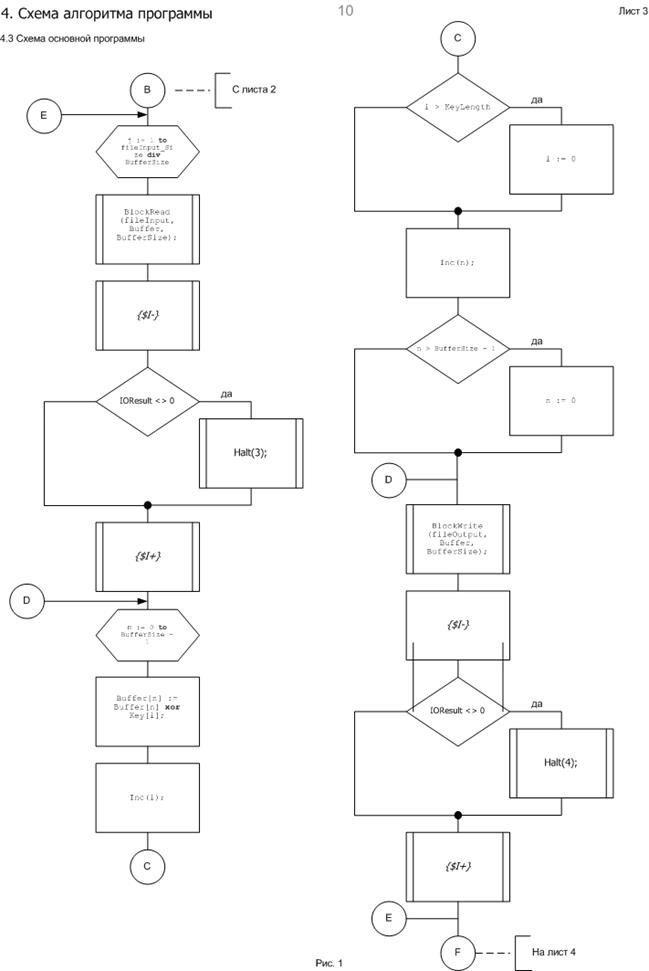

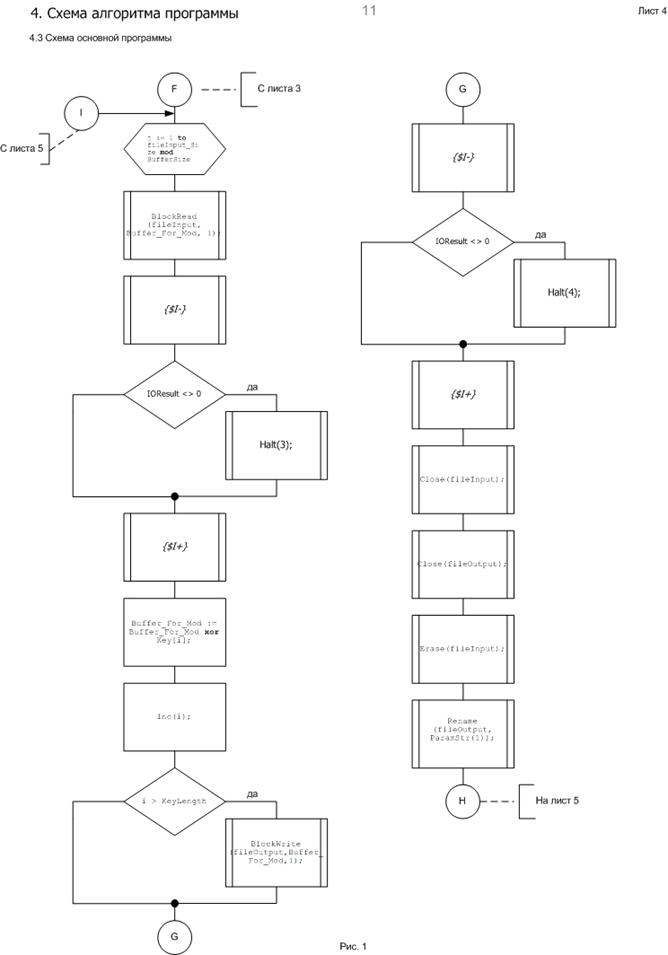

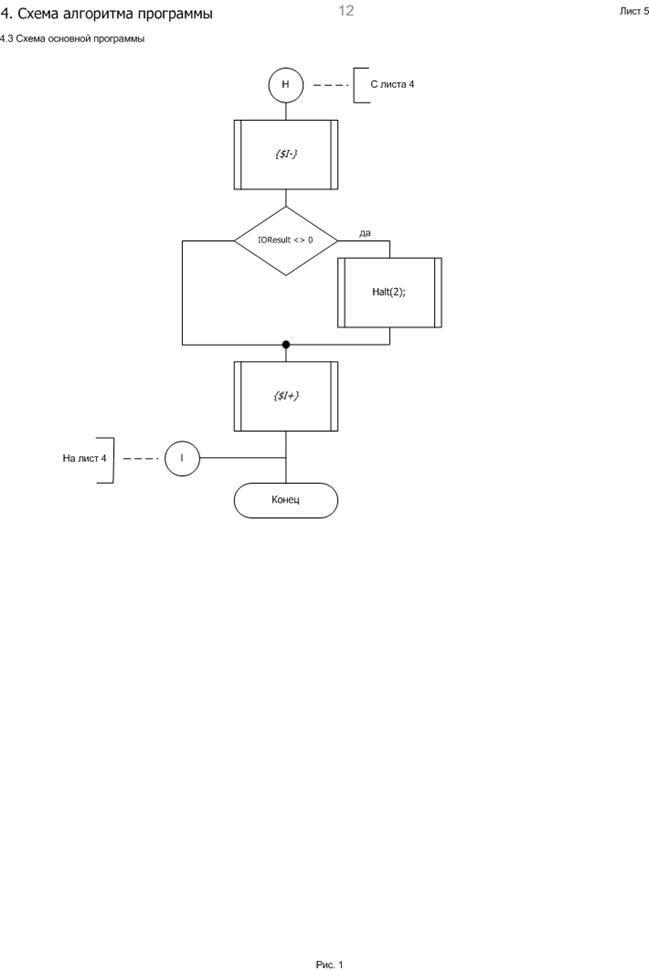

Алгоритм основной программы……………………………………………………………………8

5. Листинг программы

Листинг основной программы………………………………………………………………………13

Листинг модуля………………………………………………………………………………………………………15

6. Отзыв vBulletinо методе шифрования XOR………………………………………17

7. Список литературы…………………………………………………………………………………………………18

2.ПОСТАНОВКА ЗАДАЧИ.

Реализовать алгоритм шифрования XORс открытым ключом.

3.ФОРМАЛИЗАЦИЯ ЗАДАЧИ.

Имя файла, который нужно зашифровать, будем передавать первым параметром при запуске программы. Вторым параметром будет ключ. Сообщение о начале процесса шифрования и его окончания будут выводиться на экран.

Операция XORв Паскале эквивалентна сложению по модулю 2 в математической логике.

Очевидно, что повторная обработка XORвернёт всё в исходное состояние.

Чтение и запись будет осуществляться блоками с помощью процедур BlockReadи BlockWriteсоответственно. Привидём некоторые сведения по данным процедурам.

| Процедура | BlockRead |

| Модуль | System |

| Назначение | Считывает одну или более записей в переменную |

| Целевая платформа | Защищенный режим, реальный режим, Windows |

| Описание | procedure BlockRеаd(var f: File; var Buff; Count: Word [;Result: Word ]) |

Примечания. Параметр f представляет собой файловую переменную, Buff (буфер) - любая переменная, Count (счетчик) - выражение длиной в слово и Result (результат) - это также переменная длиной в слово.

Данная процедура считывает из файла File записи, количество которых не превосходит числа, указанного в переменной Count, начиная с первого байта, занятого переменной Buff. Действительное число полных считанных записей (меньшее или равное значению переменной Count) возвращается в необязательном параметре Result. Если этот параметр не задан, то в том случае, когда число прочитанных записей не будет совпадать со значением переменной Count, произойдет ошибка ввода-вывода.Параметр f представляет собой файловую переменную, Buff (буфер) - любая переменная, Count (счетчик) - выражение длиной в слово и Result (результат) - это также переменная длиной в слово. Данная процедура считывает из файла File записи, количество которых не превосходит числа, указанного в переменной Count, начиная с первого байта, занятого переменной Buff. Действительное число полных считанных записей (меньшее или равное значению переменной Count) возвращается в необязательном параметре Result. Если этот параметр не задан, то в том случае, когда число прочитанных записей не будет совпадать со значением переменной Count, произойдет ошибка ввода-вывода. Весь размер переданного блока не превышает числа байт, опрееляемых произведением значения переменной Count и длины записи, указываемой при открытии файла (по умолчанию 128). Если это произведение превышает 65535 (64К байта), то возникает ошибка.

Параметр Result является необязательным. Он работает следующим образом. Если был передан весь блок, то при возврате управления в параметре Result будет содержаться то же значение, что и в переменной Count. В противном случае значение параметра Result будет меньше: до того, как успела завершиться передача, был обнаружен символ конца файла. В этом случае, если размер записи файла превышает единицу, то в параметре Result возвращается число полных прочитанных записей. Таким образом, возможная неполная последняя запись в параметре Result не учитывается.

В результате выполнения процедуры BlockRеаd текущая позиция в файле продвигается на число записей, заданных переменной Result.

При использовании директивы компилятора {$I-} функция IОRеsult будет возвращать 0, если операция завершилась успешно и ненулевой код ошибки в противном случае.

BlockWrite записывает Count записей из Buf в F. Запись это блок байтов, размер которого определен процедурами Rewrite или Reset. Если записи не удается записать на диск, то происходит ощибка периода выполнения. Реакция на ошибку зависит от дерективы $I.

Важно не упустить остаток чтения, если в файле не будет укладываться полный размер блока.

5. Листинг программы

5.1 Листинг основной программы

program CryptIt;

uses

Crt, CryptXor;

var

fileInput, fileOutput : file ;

Key : array [0..15] of byte;

Buffer : array [0..BufferSize-1] of byte;

strTemp : string ;

KeyLength : byte;

i, j, n, m : word;

Buffer_For_Mod : byte;

fileInput_Size, ind : longint;

begin

{Очистка экрана и приветствие}

ClrScr;

TextColor(LightBlue);

Writeln ('CryptIt v1.0', #10#13);

TextColor(Brown);

{Связать файловые переменные с конкретными файлами}

Assign(fileInput, Paramstr(1));

Assign(fileOutput, 'C:fileTemp.txt');

{Проверить параметры}

CheckParameters;

{Проверить существование входного файла}

if FileExists(ParamStr(1)) = false then

begin

Writeln('Open file error in ', ParamStr (1));

Halt(2);

end

else

Reset(fileInput, 1);

{Получить размер входного файла}

fileInput_Size := FileSize(fileInput);

{Проверка размера входного файла}

if fileInput_Size = 0 then

begin

Writeln('File size error ', ParamStr(1));

Halt(2);

end ;

{Подготовка выходного файла}

Rewrite(fileOutput, 1);

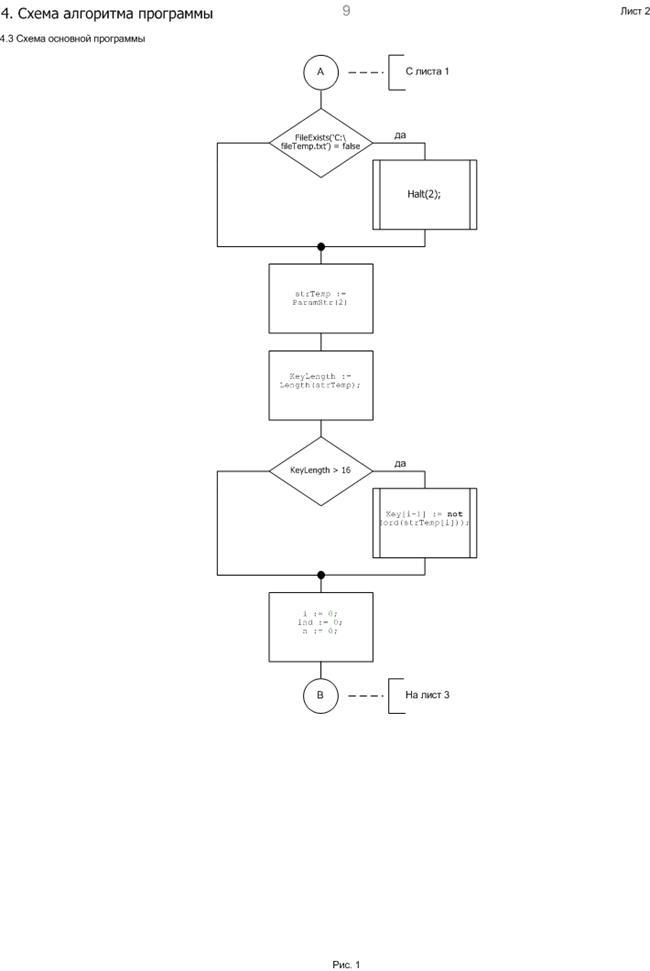

{Проверка открытия выходного файла}

if FileExists('C:fileTemp.txt') = false then

begin

Writeln('Open temp file error');

Halt(2);

end ;

{strTemp = наш ключ}

strTemp := ParamStr(2);

{Определим длину ключа}

KeyLength := Length(strTemp);

{Если длина ключа больше 16, определить е+ в 15}

if KeyLength > 16 then KeyLength := 15;

{Формирование ключа. Инвертирование позиции.}

for i := 1 to KeyLength do

Key[i-1] := not (ord(strTemp[i]));

{Обнуление переменных}

i := 0;

ind := 0;

n := 0;

Writeln('In progres. Wait, please...');

{Работа с основным блоком}

for j := 1 to fileInput_Size div BufferSize do

begin

BlockRead (fileInput, Buffer, BufferSize);

{I-}

if IOResult <> 0 then

begin

Writeln('Reading error ', ParamStr(1));

Halt(3);

end ;

{I+}

for m := 0 to BufferSize - 1 do

begin

Buffer[n] := Buffer[n] xor Key[i];

inc(i);

if i > KeyLength then i := 0;

inc(n);

if n > BufferSize - 1 then n := 0;

end ;

BlockWrite(fileOutput, Buffer, BufferSize);

{I-}

if IOResult <> 0 then

begin

Writeln('Temp file writing error ');

Halt (4);

end ;

{ I +}

end ;

{Работа с остатком блока}

for j := 1 to fileInput_Size mod BufferSize do

begin

BlockRead(fileInput, Buffer_For_Mod, 1);

{I-}

if IOResult <> 0 then

begin

Writeln('Reading error ', ParamStr(1));

Halt(3);

end ;

{I+}

Buffer_For_Mod := Buffer_For_Mod xor Key[i];

inc(i);

if i > KeyLength then i := 0;

BlockWrite (fileOutput,Buffer_For_Mod,1);

{I-}

if IOResult <> 0 then

begin

Writeln('Temp file writing error ');

Halt(4);

end ;

{I+}

end ;

Close(fileInput);

Close(fileOutput);

Erase(fileInput);

Rename(fileOutput, ParamStr(1));

{I-}

if IOResult <> 0 then

begin

Writeln('Temp file rename error');

Halt(2);

end ;

{I+}

Writeln ('Successful. Press any key for exit...');

Readkey;

end .

5.2 Листинг модуля

unit CryptXor;

interface

const

BufferSize = 16 * 1024;

{Проверка существования файла}

function FileExists(Filename : string ) : Boolean;

{Проверка введённых параметров}

procedure CheckParameters;

implementation

{------------------------------------------------}

function FileExists(Filename : string ) : Boolean;

var

F : File ;

begin

{Если файл вуществует, функция истинна. Иначе - ложна.}

Assign(F, Filename);

{$I-}

Reset(F, 1);

Close(F);

{$I+}

if IOresult = 0 then FileExists := true

else FileExists := false;

end ;

{------------------------------------------------}

procedure CheckParameters;

begin

{Если кол-во введённых параметров меньше двух, вывести предупреждение.

Если больше двух, остальные будут проигнорированы.}

if ParamCount < 2 then

begin

Writeln('Please, run it as -> cryptit <file> <key>');

Writeln('Press any key for exit...');

asm

mov ah,10h

int 16h

end ;

Halt(1);

end ;

end ;

{------------------------------------------------}

end .

6. Отзыв vBulletin о методе шифрования XOR

Настоящей безопасности здесь никогда не было. Этот тип шифрования легко вскрывается, даже без компьютера. Его взлом на компьютере занимает несколько секунд. Предположим, что открытый текст использует английский язык. Более того, пусть длина ключа любое небольшое число байт. Ниже описано, как взломать этот шифр:

1. Определим длину ключа с помощью процедуры, известной как подсчет совпадений. Применим операцию XOR к шифротексту, используя в качестве ключа сам шифротекст с различными смещениями, и подсчитаем совпадающие байты. Если величина смещения кратна длине ключа, то совпадет свыше 6 процентов байтов. Если нет, то будут совпадать меньше чем 0.4 процента (считая, что обычный ASCII текст кодируется случайным ключом, для других типов открытых текстов числа будут другими). Это называется показателем совпадений. Минимальное смещение от одного значения, кратного длине ключа, к другому и есть длина ключа.

2. Сместим шифротекст на эту длину и проведем операцию XOR для смещенного и оригинального шифротекстов. Результатом операции будет удаления ключа и получение открытого текста, подвергнутого операции XOR с самим собой, смещенным на длину ключа. Так как в английском языке на один байт приходится 1.3 бита действительной информации, существующая значительная избыточность позволяет определить способ шифрования. Несмотря на это, количество поставщиков программного обеспечения, навязывающих этот игрушечный алгоритм в качестве "почти такого же безопасного как DES", впечатляет. Именно этот алгоритм (с 160-битным повторяющимся "ключом") NSA в конце концов разрешило использовать в цифровых телефонных сотовых сетях для закрытия голоса. XOR может защитить ваши файлы от младшей сестры, но настоящего криптоаналитика задержит лишь на считанные секунды.

7.СПИСОК ЛИТЕРАТУРЫ.

1. Фаронов В.В. ТР.7.0. Начальный курс. Учебное пособие. Издание седьмое, переработанное. М.: «Нолидж», 2000.-576с.; ил.

2. Юров В.И. ASSEMBLER, учебник для вузов. Второе издание СПб.: Питер, 2004.-637с.; ил.

3. ГОСТ 19.701-90(ISO 5807-85)

Похожие работы

-

Отчет по лабораторной работе по Информатике

Санкт-Петербургский Государственный Университет Телекоммуникаций им.Бонч-Бруевича Отчет к лабораторной работе №3 Выполнила: Колесова Р.В. Студентка группы СК-85

-

Практика по созданию базы данных для гостиницы

Министерство образования и науки Украины Севастопольский государственный технический университет МЕТОДИЧЕСКИЕ УКАЗАНИЯ по вычислительной практике

-

Отчет по учебной практике по Информатике и компьютерной технике

Министерство образования и науки Украины Национальный Горный Университет Институт экономики Кафедра ЭКИТ Отчет по учебной практике по дисциплине:

-

Решение практической задачи на паскале

ГОУ ВПО «Московский государственный открытый университет» Чебоксарский политехнический институт (филиал) Кафедра информационных технологий и программирования

-

Технология разработки программного обеспечения

Санкт-Петербургский государственный университет аэрокосмического приборостроения” Курсовая работа по дисциплине: «Технология разработки программного обеспечения»

-

Информационная система Отдел кадров в Университете

Санкт-Петербургский Государственный Университет Аэрокосмического Приборостроения КУРСОВОЙ ПРОЕКТ ЗАЩИЩЕН С ОЦЕНКОЙ РУКОВОДИТЕЛЬ должность, уч. степень, звание

-

Реализация программы на Турбо Паскале

Федеральное агентство по образованию “Московский государственный университет приборостроения и информатики” Кафедра ИС-4 «Информационное обеспечение робототехнических и мехатронных систем»

-

Создание экспертной системы по выбору электрогитары

САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ПУТЕЙ СООБЩЕНИЯ Кафедра «Математика и моделирование» Реферат по дисциплине: «Базы знаний и экспертные системы»

-

Основные компоненты графического пользовательского интерфейса GUI

Федеральное агентство по образованию осударственное образовательное учреждение высшего профессионального образования «Санкт-Петербургский государственный технологический институт

-

Основные элементы графического интерфейса операционной системы MS Windows, ресурсы рабочего ме

Минобрнауки РФ Санкт-Петербургский государственный электротехнический университет имени В.И. Ульянова (Ленина) "ЛЭТИ" Факультет компьютерных технологий и информатики