Название: Проектирование лог.ключа в n-МОП базисе с квазилинейной нагрузкой

Вид работы: реферат

Рубрика: Информатика и программирование

Размер файла: 31.83 Kb

Скачать файл: referat.me-139148.docx

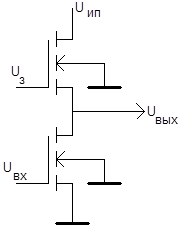

Краткое описание работы: Логический ключ с квазилинейной нагрузкой. Электрическая схема ключа: В логическом ключе с квазилинейной нагрузкой, нагрузочный транзистор должен работать в крутой области. Поэтому на работу такого ключа накладывается условие:

Проектирование лог.ключа в n-МОП базисе с квазилинейной нагрузкой

Логический ключ с квазилинейной нагрузкой.

Электрическая схема ключа:

В логическом ключе с квазилинейной нагрузкой, нагрузочный транзистор должен работать в крутой области. Поэтому на работу такого ключа накладывается условие:

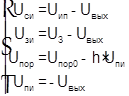

![]() ,

,

где

Тогда при подстановке этих значений в условие, а также после преобразования неравенства, получим:

![]()

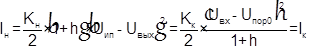

при этом напряжение смещения затвора нагрузочного транзистора стараются брать не очень большим. Ток протекающий через нагрузочный транзистор описывается выражением:

![]()

Для простоты анализа схемы, будем предполагать, что

![]() ,

,

т. е. транзистор работает на границе между крутой и пологой областями. При этом допущении ток нагрузочного транзистора преобразуется в выражение:

![]()

Также для простоты будем считать, что

![]()

Совместная ВАХ ключа показана на рис.1. Чтобы построить передаточную характеристику логического ключа, необходимо разобрать работу ключа в трех характерных точках (областях) ВАХ.

1. ![]()

В этой области ключевой транзистор закрыт, значит напряжение на выходе равно уровню логической „1“

![]() .

.

2. ![]()

Ток протекающий через нагрузочный транзистор равен току ключевого транзистора работающего в пологой области:

, при

, при ![]() .

.

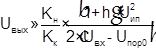

Тогда зависимость выходного напряжения от входного, определяется как

![]() и является линейной зависимостью.

и является линейной зависимостью.

Напряжение между второй и третьей областями, находится при наложении условия работы транзистора на границе между пологой и крутой областями:

![]() .

.

Приравнивая две последнии формулы, получим граничное напряжение

![]()

3. ![]()

Здесь ключевой транзистор работает в крутой области, следовательно

![]() .

.

Выразить из этой формулы выходное напряжение достаточно сложно, но можно выразить входное напряжение от выходного, а затем проанализировать его.

![]() .

.

Чтобы сказать какая это зависимость, лучше сначала эту формулу апроксимировать. Т. к. в третьей области напряжения на выходе малы и близки к нулю, то соответствующими членами в уравнении можно пренебречь:

![]() , теперь можно выразить выходное напряжение

, теперь можно выразить выходное напряжение

и эта зависимость является гиперболической.

и эта зависимость является гиперболической.

В результате внимательного рассмотрения трех характерных областей работы логического ключа, была построена на рис.2 передаточная характеристика этого ключа.

Полученные характеристики логического ключа с квазилинейной нагрузкой:

![]()

![]()

![]()

Похожие работы

-

Некоторые особенности реализации алгоритма защиты программного обеспечения от нелегального использования

Рассмотрены некоторые особенности реализации алгоритма защиты программного обеспечения от нелегального использования. Приведена принципиальная схема алгоритма и часть исходных кодов на языке программирования Microsoft Visual Basic 2005.

-

Замер степени использования процессора

В Windows 9x существуют счётчики Performance Counters, которые можно включить из реестра, и в реестр же они будут посылать результаты замеров. Например загруженности процессора.

-

Классификация противоправных действий персонала фирмы с конфиденциальной информацией

Направления реализации технической политики обеспечения информационной безопасности, разработка документов. Характеристика средств обеспечения конфиденциальности информации: шифрование, электронная цифровая подпись. Алгоритм создания сетевого архива.

-

Работа с текстовыми файлами в Visual Basic

Открытие файла для чтения информации из него. Открытие файла для записи информации в него.

-

Реестр: записьчтение

Работа с системным реестром в Delphi достаточно простая. Использование реестра имеет некоторые преимущества перед INI-файлами. Они заключаются в том, что реестр - более стабильный, и у него нет ограничения на размер.

-

База данных аттестационных ведомостей

Этапы создания централизованных баз данных, создание инфологической и концептуальной модели. Основы проектирования реляционных БД. Таблица метаданных, установление связи между наименованием сущности и наименованием атрибутов; определение ключа атрибута.

-

Электронные ключи

Ключевой режим работы электронной лампы. Статистический режим работы транзисторного ключа. Выключение транзисторного ключа.

-

Функции управления реестром Windows

Рассмотрение правил создания, открытия и закрытия собственного ключа реестра. Описание функций, выполняющих процедуры сохранения произведенного изменения, добавления или удаления данных из ключей. Осуществление выборки информации из системного реестра.

-

Алгоритм формирования ключей в процессе функционирования DES

Процесс и основные этапы реализации алгоритма формирования ключей в процессе функционирования DES с помощью языка программирования C++. Особенности работы программного алгоритма и его пошаговая реализация. Листинг получившейся программы, пример ее работы.

-

Алгоритм криптографического преобразования в режиме простой замены

Принцип работы и назначение основного шага криптопреобразования, его параметры, базовые циклы и их принципиальное устройство. Пошаговый алгоритм действия криптопреобразования. Пример реализации процесса криптопреобразования в режиме простой замены.